工业4.0的光明前景背后隐藏着网络攻击的阴影:允许企业内部共享和研究数据的相同技术可能会被外部访问,窃取或破坏这些数据。

网络安全公司韦特拉(Vectra)的安全分析主管克里斯·莫拉莱斯(Chris Morales)表示:“工业4.0驱动的业务的互联性,以及工业物联网(IIoT)设备的不断升级部署,为网络犯罪分子创造了一个巨大的攻击面。”vectra.ai).“许多工厂将工业物联网设备连接到平面的、无分区的网络,这些网络依赖于与一般计算设备和企业应用程序的通信。”

莫拉莱斯指出,制造商过去依赖定制的专有协议,这使得发动网络攻击变得困难。从专有协议到标准协议的转换使其更容易渗透网络。然后,工业物联网设备就可以用作发起攻击的滩头阵地:“一旦攻击者在工业物联网设备上建立了立足点,网络安全系统就很难识别出后门。”

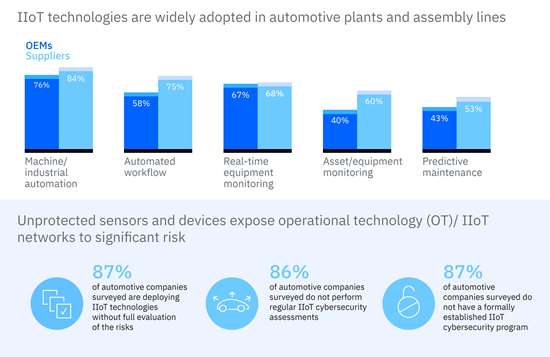

IBM商业价值研究所(ibm.com)对制造商进行了调查,发现87%的汽车公司在没有充分评估风险或准备有效应对措施的情况下,就在工厂和装配线上实施工业物联网技术,这一比例令人担忧。然而,同样的调查还揭示了其他13%的“表现最好”的公司的最佳实践。这些包括:

- 将用户隐私控制应用于工业物联网设备。

- 在工业物联网设备上验证用户。

- 为安全性和隐私定义清晰的服务水平协议sla。

- 列出所有授权和未授权的软件。

- 使用内置诊断的设备。

- 自动扫描连接的设备。

- 确保设备硬件和固件的安全。

- 使用先进的行为分析技术进行违规检测和响应。

- 利用人工智能技术实现实时监控和响应。

自动化领域的代理

正如上面最后两个要点所提到的,有效的网络防御技术现在使用人工智能(AI)和行为分析来自动化复杂的、更重要的是主动的防御姿态。

人们可以把传统的网络防御系统想象成门口的哨兵:当一个陌生人走近时,哨兵会问:“谁在那里?”如果给出正确的回答,陌生人可以通过。如果没有,就会被拒绝。哨兵知道如何识别“好人”的反应,这就是他需要知道的一切,以避免危险。

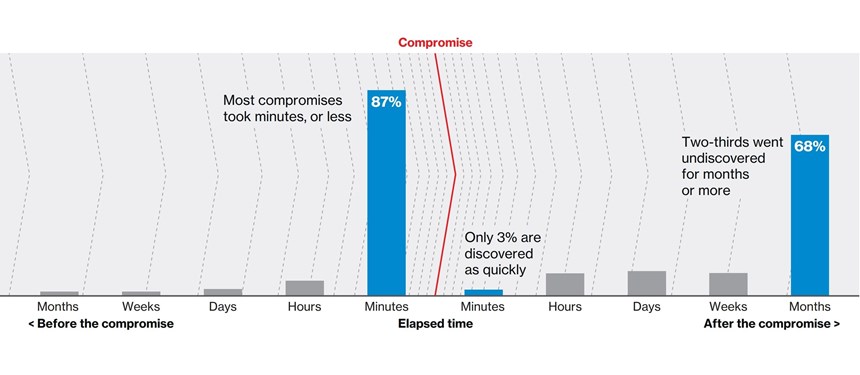

考虑到网络攻击者现在攻击这些岗哨的速度和复杂性,这已经不够了。现在,攻击者可以在很短的时间内在多个入口点尝试数千种不同的方法——如果有人通过了岗哨,它可以隐藏在系统中,伪装起来,执行邪恶的任务。

因此,现代系统不再被动地等待并希望探测到网络攻击,而是积极地寻找并研究它们所发现的东西。他们不像哨兵更像反间谍的外勤特工。

例如,Vectra的Cognito平台使用了带有持续学习行为模型的人工智能来寻找和发现隐藏的攻击者,以防他们造成伤害。该系统了解并暴露网络攻击者的行为,无论攻击来自云和数据中心的工作负载,还是来自计算机、手机和平板电脑等通信设备,或来自CNC设备等物联网设备,攻击者都无处藏身。

国防

为了更好地保护自己,企业应该超越“每个企业都为自己服务”的思维方式,相互合作,共同开发网络防御方案,尤其是针对外国坏人的防御方案。制造业远见联盟(The Alliance for Manufacturing Foresight;mforesight.org).他提出了政府、企业和学术界应该合作的方法,包括:

建立伙伴关系“需要新的第三方合作伙伴来协调更好的全部门战略规划和培训项目,包括预防性行动和危机管理的新‘训练营’。”

投资于研发:“有必要围绕近期需求进行研究,比如自动风险评估工具,审计攻击程度的工具,零部件和数据的有效验证计划,以及定义IT和OT(运营技术)功能、为供应链中不同参与者制定一致的标准和集成要求等长期需求。”

共享信息:“制造商需要一个信息安全咨询委员会或类似的机制,以促进事故、威胁、漏洞、最佳实践和解决方案的无故障、匿名共享。现有的isac可以提供有用的模型。”

科塔说:“企业和政府需要团结起来,从战略上思考网络防御问题。”